Desde que EFF visitó Ecuador hace tres semanas, la investigación sobre el desarrollador de código abierto Ola Bini ha proseguido como lo describimos en ese entonces: con pocas pruebas de mala conducta, pero potencialmente amenazada por acciones políticas, fuera de los límites del debido proceso y de un juicio justo.

La semana pasada -poco después de que los fiscales extendieran con éxito la investigación por otros 30 días e informaran a Bini que también abrirían nuevas investigaciones sobre sus impuestos y su estatus de visa- la televisión y los periódicos ecuatorianos publicaron imágenes y conversaciones filtradas a partir de las pruebas recogidas en el juicio, junto con las afirmaciones de las fuentes de que estas imágenes demostraron que Bini había pirateado los sistemas del proveedor de comunicaciones nacional de Ecuador, ECN.

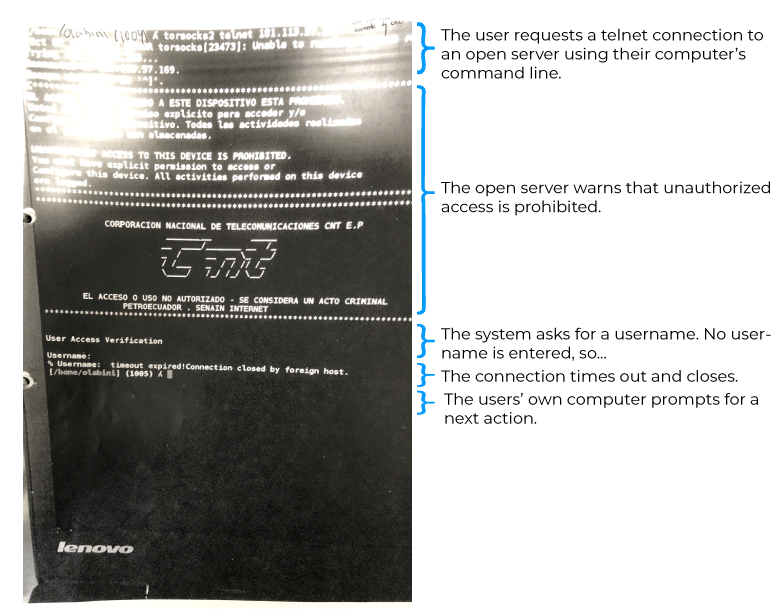

Las pruebas ofrecidas fueron una captura de pantalla, que se dice que fue tomada del teléfono móvil de Bini. La prensa informó que el teléfono fue desbloqueado por la policía después de que las grabaciones de seguridad incautadas revelaran el PIN de Bini cuando usó su teléfono en el ascensor de su propia oficina.

El análisis de la imagen de la pantalla revela que tanto la persona que filtró la información como los medios de comunicación no entienden bien lo que muestran las nuevas pruebas. En lugar de demostrar que Bini se entrometía en los sistemas de la red telefónica ecuatoriana, muestra el rastro de alguien que visitó un servidor de acceso público, y luego obedeció educadamente a las advertencias de los servidores sobre el uso y el acceso.

Aquellos que conozcan acerca de los intérpretes de línea de comandos y los utilitarios de estilo Unix reconocerán esto como la fotografía de la pantalla de una computadora portátil, mostrando una sesión de telnet (telnet es un protocolo de comunicación poco seguro) que ha sido abandonado en su mayor parte por las tecnologías de cara al público).

Las interacciones en la línea de comandos generalmente fluyen cronológicamente por la página, de arriba hacia abajo, incluyendo tanto los comandos en forma de texto escritos por el usuario como las respuestas de los programas que el usuario ejecuta. La imagen muestra, en orden, a alguien - (presumiblemente Bini, dado que el prompt de su ordenador local muestra "/home/olabini") - solicitando una conexión, vía Tor, a un servicio telnet abierto ejecutado en un ordenador remoto.

Telnet es un sistema de comunicación de sólo texto, y el programa local se hace eco de la advertencia del servicio remoto contra el acceso no autorizado. El servicio remoto solicita entonces un nombre de usuario como autorización. La conexión es entonces cerrada por el sistema remoto con un error de "timeout", porque la persona que se conecta no ha respondido.

Es el equivalente en Internet de ver una puerta abierta, caminar hacia ella, ver un letrero de "NO PASAR" y seguir de largo.

La última línea de la captura de pantalla muestra el programa telnet saliendo y devolviendo al usuario a la línea de comandos de su propio ordenador.

Esto demuestra que no hay nada que vaya más allá de los procedimientos normales que realizan los profesionales de seguridad informática como parte de su trabajo. Un usuario descubre un servicio telnet abierto y se conecta a él por curiosidad o preocupación. La máquina remota responde con un mensaje del propietario del dispositivo, con una advertencia para que no inicie sesión sin autorización. El usuario elige respetar la advertencia y no proceder.

Es el equivalente en Internet de ver una puerta abierta, caminar hacia ella, ver un letrero de "NO PASAR" y seguir adelante.

Es notable también lo que no se filtró: el contexto completo que rodea la captura de pantalla. La imagen supuestamente proviene de una serie de mensajes entre Ola y su administrador de sistemas, Ricardo Arguello, una figura muy conocida en las comunidades ecuatorianas de redes y software libre. La conversación completa fue omitida, excepto que Bini envió esta captura de pantalla, a lo que Arguello respondió: "Es un router. Hablaré con mi contacto en la CNT".

Si ha encontrado un servicio vulnerable a un acceso telnet a través de Internet, eso es lo que podría hacer de forma razonable y responsable: enviar un mensaje a quien pueda informar a su propietario, con pruebas de que el sistema está abierto a cualquier persona para que se conecte. Y bajo esas condiciones, la respuesta de Arguello es exactamente lo que un colega respondería: que se pondrían en contacto con alguien que podría desconectar el potencialmente inseguro servicio de telnet, o ponerlo detrás de un cortafuegos.

Ciertamente, esa explicación encaja mucho mejor con los hechos de esta captura de pantalla que los informes de prensa que afirman que esto es prueba de que Bini invadió la "red entera" de la compañía petrolera nacional ecuatoriana, Petroecuador, y la antigua Secretaría de Inteligencia Nacional.

Las conclusiones de nuestra misión en Ecuador fueron que, desde el principio, en una precipitada conferencia de prensa del Ministro del Interior en la que se habló de hackers rusos y miembros de Wikileaks que socavaban el Estado ecuatoriano, los actores políticos, incluida la fiscalía, han vincularon de forma imprudente sus reputaciones a un caso en el que había pocas o ninguna prueba real. Es decepcionante, pero no sorprendente, que la acusación de Ola Bini continúe siendo discutida públicamente en la prensa ecuatoriana, con filtraciones y distracciones engañosas y parciales, en lugar de en una sala de justicia, ante un juez.