En EFF dedicamos mucho tiempo a pensar en las tecnologías de vigilancia callejera, es decir, las tecnologías que utilizan la policía y otras autoridades para espiarte mientras llevas a cabo tu vida cotidiana, como los lectores automáticos de matrículas, el reconocimiento facial, las redes de cámaras de vigilancia y los simuladores de sitios celulares (CSS). Rayhunter es una nueva herramienta de código abierto que hemos creado y que funciona con un punto de acceso móvil asequible que esperamos que permita a todo el mundo, independientemente de sus conocimientos técnicos, ayudar a buscar CSS en todo el mundo.

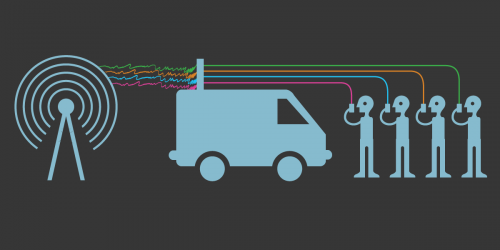

Los CSS (también conocidos como Stingrays o IMSI catchers) son dispositivos que se hacen pasar por torres de telefonía móvil legítimas, engañando a los teléfonos que se encuentran dentro de un determinado radio para que se conecten al dispositivo en lugar de a una torre.

Los CSS realizan una búsqueda general de todos los teléfonos móviles dentro del radio del dispositivo. Las fuerzas del orden utilizan los CSS para localizar la ubicación de los teléfonos a menudo con mayor precisión que otras técnicas, como la información de localización de la estación celular (CSLI), y sin necesidad de involucrar a la compañía telefónica en absoluto. Los CSS también pueden registrar los identificadores internacionales de suscriptor móvil (números IMSI) únicos de cada tarjeta SIM, o los números de serie de hardware (IMEI) de todos los dispositivos móviles dentro de un área determinada. Algunos CSS pueden tener funciones avanzadas que permiten a las fuerzas del orden interceptar comunicaciones en algunas circunstancias.

Lo que hace que los CSS sean especialmente interesantes, en comparación con otros sistemas de vigilancia a pie de calle, es que se sabe muy poco sobre cómo funcionan los CSS comerciales. No sabemos exactamente de qué capacidades disponen ni de qué vulnerabilidades de la red telefónica aprovechan para atrapar y espiar nuestros teléfonos, aunque tenemos algunas ideas.

También sabemos muy poco sobre cómo se despliegan los simuladores de sitios celulares en EE. UU. y en todo el mundo. No hay pruebas sólidas de que los CSS se utilicen habitualmente en EE. UU. para espiar actividades protegidas por la Primera Enmienda, como protestas, comunicaciones entre periodistas y fuentes o reuniones religiosas. Hay algunas pruebas, en su mayoría circunstanciales, de que los CSS se han utilizado en EE. UU. para espiar protestas. También hay pruebas de que las CSS son utilizadas de forma bastante extendida por las fuerzas del orden de EE. UU., los operadores de spyware y los estafadores. Sabemos aún menos sobre cómo se utilizan las CSS en otros países, aunque es seguro que en otros países las CSS también son utilizadas por las fuerzas del orden.

Muchas de estas lagunas informativas se deben a la falta de pruebas empíricas sólidas sobre la función y el uso de estos dispositivos. Los departamentos de policía se resisten a publicar registros de su uso, incluso cuando los guardan. Las empresas que fabrican CSS no están dispuestas a divulgar detalles sobre su funcionamiento.

Hasta ahora, para detectar la presencia de CSS, los investigadores y usuarios han tenido que confiar en aplicaciones de Android en teléfonos rooteados o en sofisticados y costosos equipos de radio definidos por software. Las soluciones anteriores también se han centrado en ataques a la red celular 2G heredada, que está casi completamente cerrada en EE. UU. Buscando aprender de las técnicas anteriores para la detección de CSS y mejorarlas, hemos desarrollado una alternativa mejor y más barata que funciona de forma nativa en la moderna red 4G.

Te presentamos a Rayhunter

Para cubrir estas lagunas y ampliar nuestros conocimientos, hemos creado un proyecto de código abierto llamado Rayhunter. 1 Está desarrollado para funcionar en un punto de acceso móvil Orbic (Amazon, Ebay) que está disponible por 20 dólares o menos en el momento de escribir este artículo. Hemos intentado que Rayhunter sea lo más fácil posible de instalar y usar, independientemente de tu nivel de conocimientos técnicos. Esperamos que activistas, periodistas y otras personas utilicen estos dispositivos en todo el mundo y nos ayuden a recopilar datos sobre el uso y las capacidades de los simuladores de antenas de telefonía móvil (consulta nuestro aviso legal).

Rayhunter funciona interceptando, almacenando y analizando el tráfico de control (pero no el tráfico de usuario, como las solicitudes web) entre el punto de acceso móvil en el que se ejecuta Rayhunter y la torre celular a la que está conectado. Rayhunter analiza el tráfico en tiempo real y busca eventos sospechosos, que podrían incluir solicitudes inusuales como que la estación base (torre celular) intente degradar tu conexión a 2G, que es vulnerable a nuevos ataques, o que la estación base solicite tu IMSI en circunstancias sospechosas.

Rayhunter notifica al usuario cuando ocurre algo sospechoso y facilita el acceso a esos registros para su posterior revisión, lo que permite a los usuarios tomar las medidas adecuadas para protegerse, como apagar el teléfono y avisar a otras personas de la zona para que hagan lo mismo. El usuario también puede descargar los registros (en formato PCAP) para enviarlos a un experto para su posterior revisión.

La interfaz de usuario predeterminada de Rayhunter es muy sencilla: una línea verde (o azul en el modo daltónico) en la parte superior de la pantalla le indica al usuario que Rayhunter se está ejecutando y que no ha ocurrido nada sospechoso. Si esa línea se vuelve roja, significa que Rayhunter ha registrado un evento sospechoso. Cuando eso sucede, el usuario puede conectarse al punto de acceso WiFi del dispositivo y consultar una interfaz web para obtener más información o descargar los registros.

Rayhunter en acción

Instalar Rayhunter es relativamente sencillo. Después de comprar el hardware necesario, tendrás que descargar el paquete de la versión lanzada, extraer el archivo, conectar el dispositivo al ordenador y, a continuación, ejecuta un script de instalación para Mac o Linux (en este momento no admitimos Windows como plataforma de instalación).

Tenemos varios objetivos diferentes con este proyecto. Un objetivo general es determinar de manera concluyente si se utilizan CSS para vigilar la libertad de expresión, como protestas o reuniones religiosas, y, de ser así, con qué frecuencia ocurre. Nos gustaría recopilar datos empíricos (a través de capturas de tráfico de red, es decir, PCAP) sobre qué exploits utilizan realmente los CSS en la naturaleza para que la comunidad de investigadores de seguridad celular pueda construir mejores defensas. También esperamos obtener una imagen más clara del alcance del uso de CSS fuera de EE. UU., especialmente en países que no tienen protecciones de libertad de expresión consagradas legalmente.

Una vez que hayamos recopilado estos datos, esperamos poder ayudar a la gente a participar con mayor precisión en la modelización de amenazas sobre los riesgos de los simuladores de sitios celulares, y evitar el miedo, la incertidumbre y la duda que proviene de la falta de conocimiento. Esperamos que los datos que encontremos sean útiles para aquellos que luchan a través de procesos legales o políticas legislativas para frenar el uso de CSS en sus lugares de residencia.

Si estás interesado en ejecutar Rayhunter por tu cuenta, consigue un punto de acceso Orbic (Amazon.es, Ebay.es), instala Rayhunter, consulta las Preguntas frecuentes del proyecto y ayúdanos a recopilar datos sobre cómo funcionan los capturadores IMSI. Juntos podemos averiguar cómo se utilizan los simuladores de sitios celulares y protegernos a nosotros mismos y a nuestras comunidades de esta forma de vigilancia.

—

Exención de responsabilidad legal: Usa Rayhunter bajo tu propia responsabilidad. Creemos que la ejecución de este programa no viola actualmente ninguna ley o reglamento en los Estados Unidos. Sin embargo, no nos hacemos responsables de las responsabilidades civiles o penales que resulten del uso de este software. Si te encuentras fuera de los EE. UU., consulta con un abogado de tu país para que te ayude a evaluar los riesgos legales de ejecutar este programa.

- 1. Nota sobre el nombre: Rayhunter se llama así porque Stingray es una marca de simuladores de antenas de telefonía móvil que se ha convertido en un término común para la tecnología. Uno de los únicos depredadores naturales de la raya en estado salvaje es la orca, algunas de las cuales cazan rayas por placer utilizando una técnica llamada wavehunting. Como nos gustan las orcas, no nos gusta la tecnología de las rayas (¡aunque los animales son geniales!), y como era el único nombre que no estaba registrado, elegimos Rayhunter.